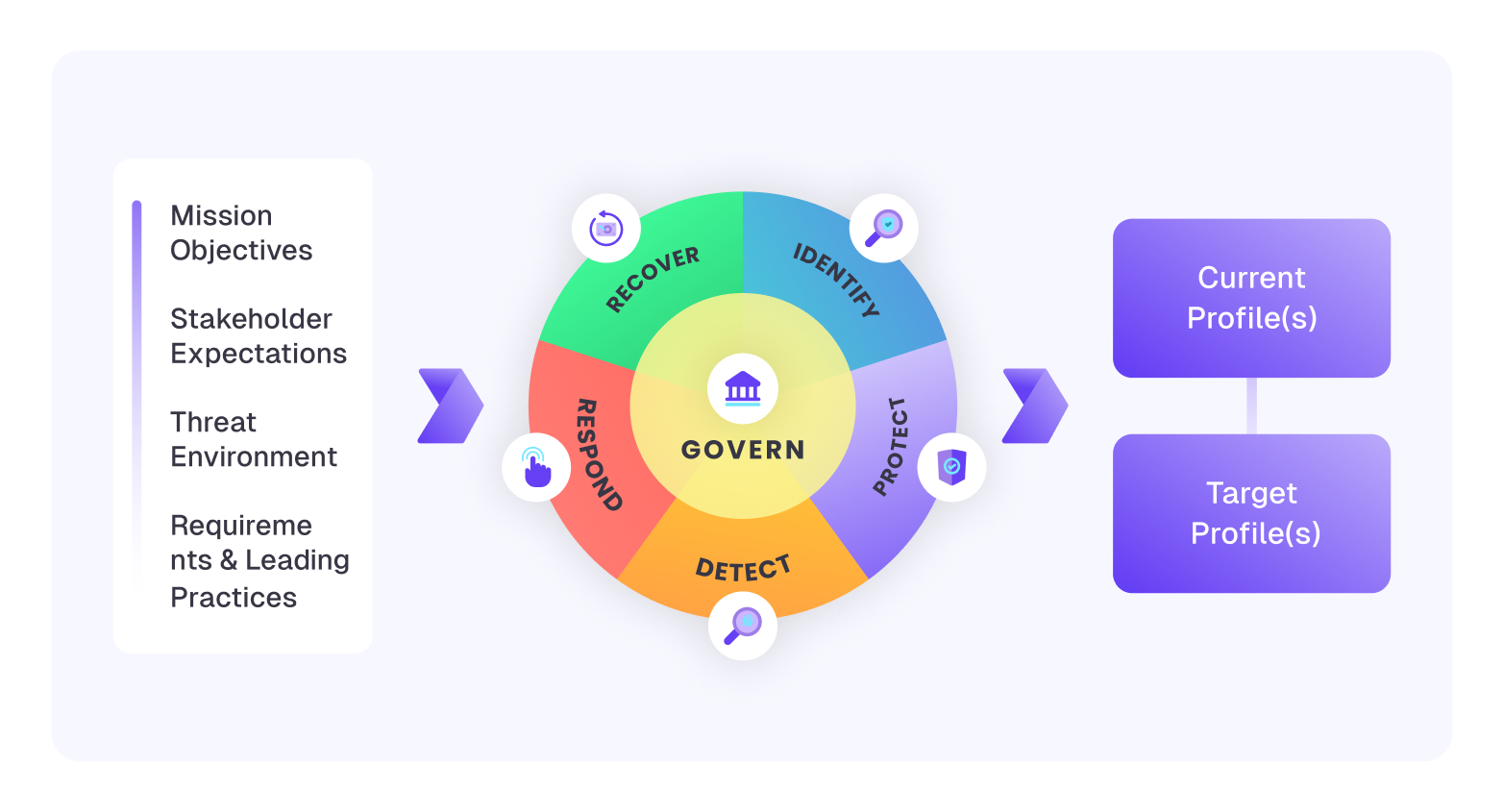

NIST CSF 2.0 praktisch umgesetzt: Cyberrisiken steuern, Compliance erreichen und Sicherheit mit Geschäftszielen ausrichten, mit klaren Schritten vom Ist- zum Zielprofil.

Cyberrisiko ist Geschäftsrisiko. Bußgelder, Downtime, Markenschäden – besonders wenn OT betroffen ist. NIST CSF 2.0 liefert ein praktikables Modell, um Führung, Security und Betrieb auszurichten.

Wir strukturieren Strategie, Betrieb und Tooling mit CSF 2.0. Audit-ready und run-ready.

Für den schnellen Einstieg: Unser 8-Stunden-Assessment liefert Ist/Ziel und eine Klartext-Roadmap.

Template oder Walkthrough gewünscht? info@datadefend.com

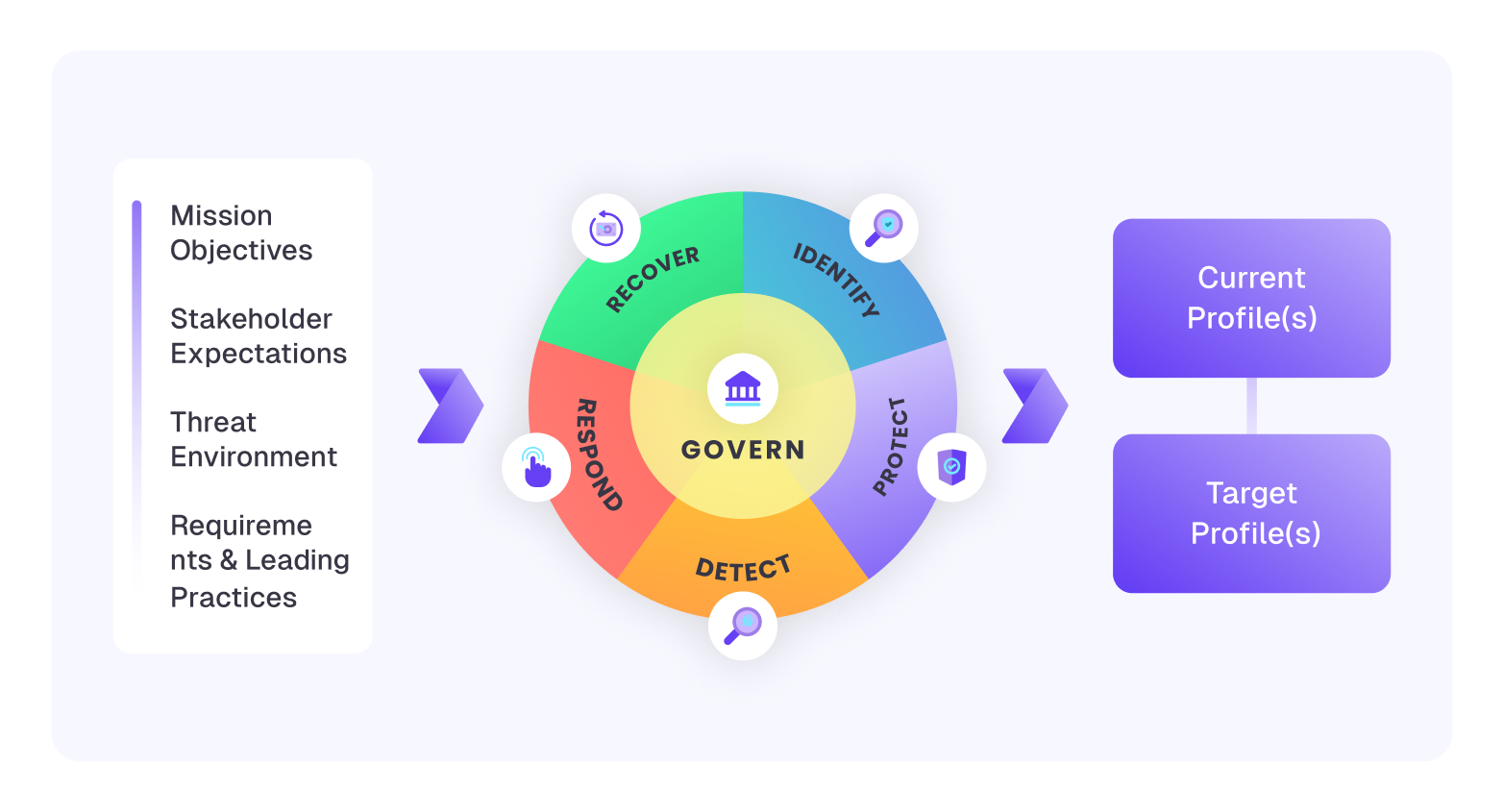

NIST CSF 2.0 praktisch umgesetzt: Cyberrisiken steuern, Compliance erreichen und Sicherheit mit Geschäftszielen ausrichten, mit klaren Schritten vom Ist- zum Zielprofil.

Cyberrisiko ist Geschäftsrisiko. Bußgelder, Downtime, Markenschäden – besonders wenn OT betroffen ist. NIST CSF 2.0 liefert ein praktikables Modell, um Führung, Security und Betrieb auszurichten.

Wir strukturieren Strategie, Betrieb und Tooling mit CSF 2.0. Audit-ready und run-ready.

Für den schnellen Einstieg: Unser 8-Stunden-Assessment liefert Ist/Ziel und eine Klartext-Roadmap.

Template oder Walkthrough gewünscht? info@datadefend.com